728x90

1. DMZ란 무엇인가?

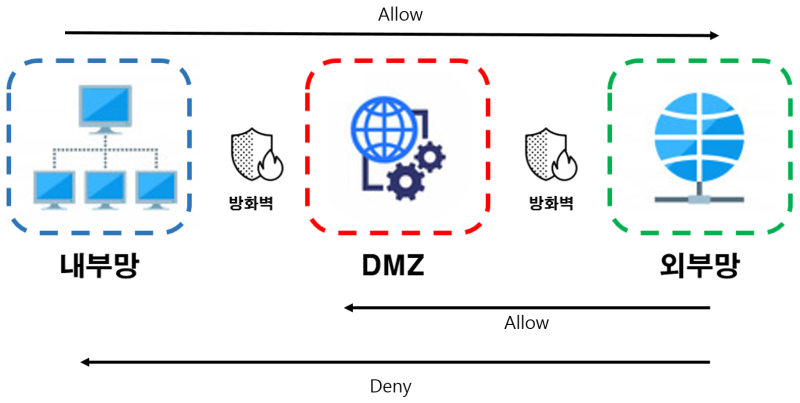

DMZ(비무장지대, DeMilitarized Zone)는 내부 네트워크(사내망) 와 외부 네트워크(인터넷) 사이에 위치한 중간 구간을 의미합니다.

군사 용어에서 ‘DMZ’는 전쟁 중 양측이 직접적으로 무기를 배치하지 않는 완충 지대를 뜻하는데, 네트워크 보안에서도 같은 개념으로 적용됩니다.

DMZ는 외부 사용자에게 서비스를 제공해야 하지만, 내부 네트워크는 직접적으로 노출하지 않기 위해 만들어진 보호 구간입니다.

2. DMZ가 필요한 이유

현대 기업에서는 웹사이트, 메일, VPN 같은 서비스를 외부 고객이나 직원들에게 제공해야 합니다.

하지만 이런 서버를 내부망에 두면, 해커가 해당 서버를 뚫었을 때 내부 시스템 전체가 위험에 빠질 수 있습니다.

DMZ를 사용하면 다음과 같은 장점이 있습니다.

- 보안 격리

- 공격자가 외부 서비스 서버를 장악해도 DMZ 안에서만 활동 가능 → 내부망 침투 차단

- 공격 표면 최소화

- DMZ에 꼭 필요한 서버만 두고, 내부망은 외부와 직접 연결하지 않음

- 방화벽 이중 보호

- 보통 “외부망 ↔ DMZ ↔ 내부망” 구조로 두 개 이상의 방화벽을 거치게 설계 → 공격 난이도 상승

- 보안 관리 용이DMZ 트래픽만 집중 모니터링하면 되므로, 관리자가 이상징후를 빠르게 감지 가능

3. DMZ에 배치되는 주요 서버

- 웹 서버 (Web Server) : 외부 사용자가 접근하는 홈페이지, API 서버

- 메일 서버 (Mail Server) : 기업 메일 송수신 서버

- DNS 서버 : 외부 도메인 요청 처리

- 프록시 서버 (Proxy Server) : 내부 사용자의 외부 인터넷 접속 중계

- VPN 게이트웨이 : 외부 근무자가 내부망에 안전하게 접속하도록 하는 보안 터널 역할

4. DMZ 설계 시 고려할 점

- 방화벽 정책

- DMZ ↔ 내부망은 반드시 최소한의 포트만 허용 (예: TCP 3306/MySQL 등 꼭 필요한 포트)

- 외부망 ↔ DMZ 역시 서비스 포트만 열기 (예: 80/443)

- 이중화 구성

- DMZ 서버들은 보통 로드밸런서와 함께 구성 → 장애 시에도 서비스 지속 가능

- 모니터링

- DMZ 구간은 보안 위협이 집중되는 곳이므로 IDS/IPS, WAF(Web Application Firewall)를 같이 적용

5. 정리

DMZ는 외부 서비스 제공과 내부망 보호 사이에서 균형을 맞추는 핵심 보안 아키텍처입니다.

- 외부 사용자는 DMZ 서버까지만 접근 가능

- 내부망은 방화벽으로 이중 보호

- DMZ에 꼭 필요한 서버만 두고, 내부망은 안전하게 격리

따라서 DMZ는 모든 기업 IT 인프라에서 사실상 필수적인 보안 구간으로 자리 잡고 있습니다.

728x90

'IT 끄적이기' 카테고리의 다른 글

| API, 라이브러리, 프레임워크 - 헷갈리는 개념 정리 (0) | 2025.10.31 |

|---|---|

| 리눅스 계정 정보 확인하기 (0) | 2025.09.30 |

| 서브넷마스크, IP 대역, VPN 정리 (0) | 2025.09.16 |

| 개발 기술 분류 - 공부용 (4) | 2025.08.10 |

| 남는 HDD 연결해서 FileBrowser 사용하기 (1) | 2025.08.07 |